Cette semaine, Gérard Kassapian, manager de formateurs chez O’clock, s’est attelé au challenge de décrypter le sujet de la sécurité par le design.

Comment développer un projet sécurisé dès la conception des systèmes ?

Ce n’est un secret pour personne, la cybersécurité est un enjeu primordial pour les entreprises et les organisations à l’ère numérique. Dans un article, on s’est déjà interrogé sur les défis et solutions en sécurité des infrastructures, mais la sécurité par le design, ou Security by design, change la donne en adoptant une approche proactive : intégrer la sécurité dès les toutes premières étapes de conception.

Ce principe ne consiste pas simplement à ajouter quelques pare-feu ou protections après coup, mais à façonner des solutions résilientes dès leur création. En anticipant les risques et en minimisant les vulnérabilités dès la planification, on bâtit des systèmes capables de résister efficacement aux attaques tout en s’adaptant aux menaces émergentes.

Découvrez les principes fondamentaux pour appliquer le security by design et poser les bases d’une cybersécurité robuste et pérenne.

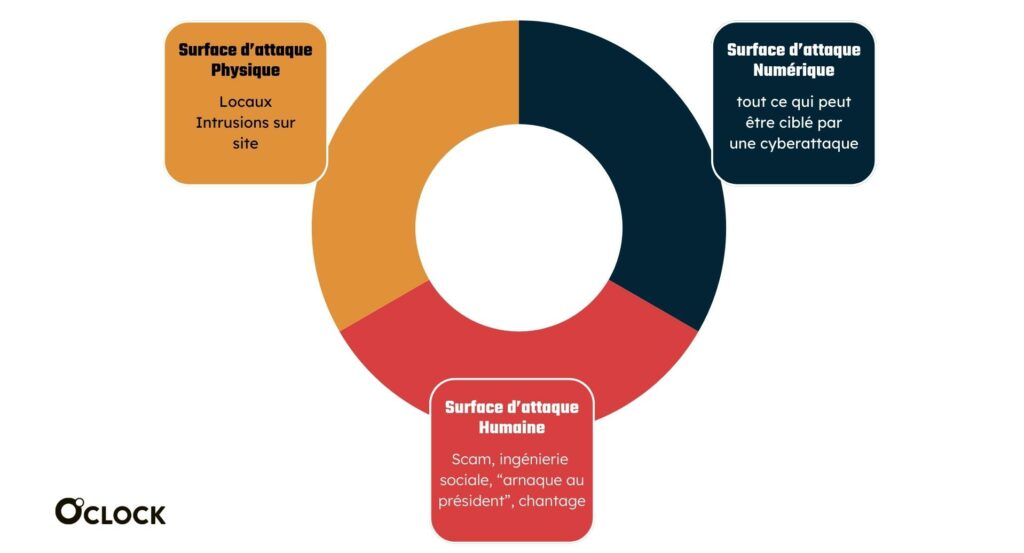

1. Minimiser la surface d’attaque : concevoir pour la sécurité d’un projet

Moins il y a de portes, moins il y a de chances qu’un intrus entre !

Le premier principe fondamental du “security by design” est de minimiser la surface d’attaque. Cela signifie qu’il faut concevoir les systèmes de manière à réduire au maximum le nombre de points d’entrée vulnérables. Chaque service ou composant exposé à l’extérieur constitue une porte d’entrée potentielle pour un attaquant. Dès la phase de conception d’un projet, posez-vous la question : quels services sont réellement essentiels ? Ceux qui ne le sont pas ? Hop, désactivation ou suppression !

Dans cette optique, le design modulaire et la réduction des fonctionnalités superflues sont des stratégies efficaces. En limitant les interactions externes et en restreignant les services accessibles, on diminue considérablement la surface d’attaque et on rend le système plus résistant aux intrusions. Une bonne stratégie pour rendre la vie des attaquants… compliquée.

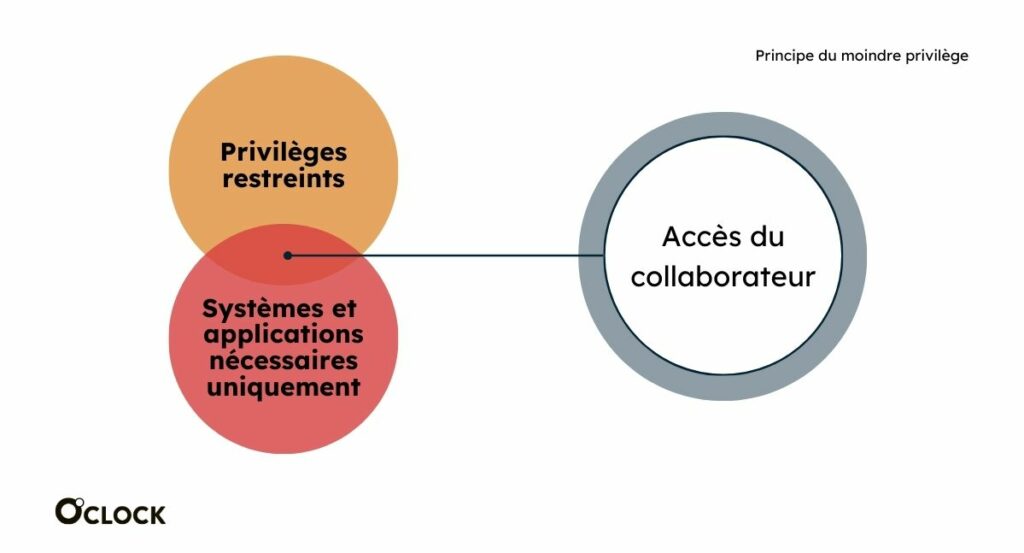

2. Le moindre privilège : limiter l’accès dès la conception

Pourquoi donner les clés du château à tout le monde ?

Le principe du moindre privilège consiste à accorder à chaque utilisateur, application ou processus uniquement les privilèges strictement nécessaires pour accomplir ses tâches. Ce principe doit être intégré dès la phase de conception du système. L’idée est de définir les rôles et les responsabilités avec précision, en restreignant les permissions à ce qui est nécessaire au bon fonctionnement du projet.

Dans un système sécurisé par le design, chaque composant reçoit des droits d’accès restreints, ce qui empêche qu’un utilisateur malveillant ou un processus compromis puisse obtenir des privilèges excessifs. Par exemple, dans un système bien pensé, les droits d’accès sont comme des aéroports : les visiteurs sont limités à des zones plus ou moins autorisées selon le passeport dont ils sont munis. Résultat : si un utilisateur mal intentionné ou un processus malveillant essaie d’aller trop loin, il se heurte à une barrière.

💡 Bon à savoir : Le principle of least privilege est un élément clé du modèle Zero Trust, qui ne fait confiance à aucun élément, interne ou externe, sans vérification.

3. La défense en profondeur : Penser en plusieurs couches de sécurité

Imaginez un château : des douves, des ponts-levis, des murailles… Chaque couche renforce la défense.

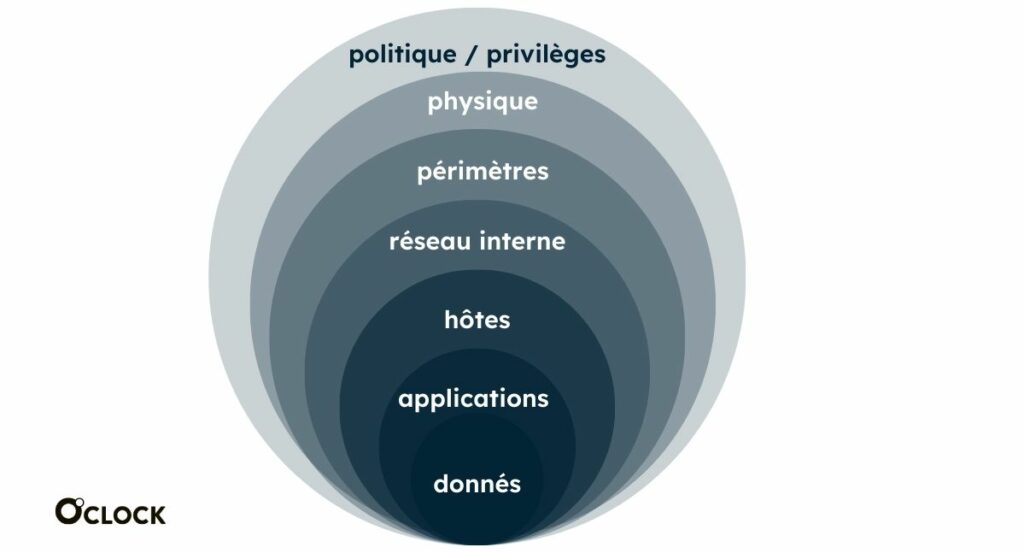

La défense en profondeur est un principe de sécurité clé qui consiste à multiplier les couches de protection, afin que chaque ligne de défense fonctionne comme un filet de sécurité. Dans une approche de “security by design”, cette stratégie est appliquée dès la création du système. Plutôt que de se reposer sur une seule mesure de sécurité, il est préférable de concevoir plusieurs mécanismes qui fonctionnent ensemble pour protéger les actifs sensibles.

Cela inclut l’utilisation de pare-feu, de systèmes de détection d’intrusion, de cryptage des données ou encore de contrôles d’accès stricts. Ces différentes barrières travaillent ensemble pour protéger vos actifs critiques. Même si une couche est contournée, les autres restent là pour limiter les dégâts. Avec cette stratégie, on ne laisse rien au hasard et on construit une forteresse numérique solide.

Principes additionnels du “security by design” pour développer un projet sécurisé

En plus de ces trois grands principes, plusieurs autres bonnes pratiques peuvent être prises en compte pour garantir une approche sécurisée dès la conception d’un projet.

La démarche Zero Trust consiste à réduire la « confiance implicite » accordée aux utilisateurs et aux activités menées par le biais des équipements de l’entité. Les « protections périmétriques » ne disparaissent pas pour autant : il y a toujours, par exemple, des pare-feux, des proxies, des annuaires de confiance.

— Publication de l’ANSSI (2021)

Établir des valeurs par défaut

La sécurisation par défaut doit être un standard dans la conception des systèmes. Cela implique que, dès l’installation, tous les paramètres et options doivent être configurés de manière sécurisée.

Par exemple, activer automatiquement l’authentification multifactorielle (MFA), désactiver les services inutiles et imposer des mots de passe costauds sont des réflexes à intégrer dès la conception. Ça évite les petites étourderies humaines qui pourraient transformer un système sécurisé en passoire. En bref, mieux vaut prévenir que réparer !

Échouer en toute sécurité

Un bon système de sécurité doit être conçu pour échouer en toute sécurité. En clair, si un bug ou une panne survient, il faut éviter que des données sensibles soient exposées ou que l’intégrité du système parte en vrille. Par exemple, une appli qui plante ne devrait jamais laisser la porte ouverte à des attaquants. Elle doit savoir se fermer proprement, sans offrir d’opportunités aux petits malins. L’idée, c’est de prévoir les coups durs et d’intégrer des mécanismes qui protègent l’environnement, même quand ça tourne mal.

Ne pas faire confiance aux prestataires externes

La confiance en des prestataires externes doit toujours être limitée.

Pour chaque application SaaS, on a un questionnaire d’exigence annexé au contrat. C’est une étape obligatoire avant toute contractualisation, qui nous permet de connaître la posture cyber de notre prestataire.

— Olivier Hoberdon – DSI Bouygues SA (interview)

Le “security by design” impose un tri rigoureux et un contrôle strict des partenaires avant leur intégration dans votre écosystème. Évaluez systématiquement leurs pratiques, imposez des audits réguliers et ne présumez jamais qu’ils respectent les normes. La confiance, ça se mérite !

Séparation des tâches : conception pour l’indépendance

Diviser pour mieux régner ? La séparation des tâches est un autre principe fondamental du “security by design”. C’est même une stratégie gagnante. La séparation des tâches limite les risques d’erreurs et de malveillance. Concrètement, confiez la gestion des accès, des configurations et des logs à des équipes distinctes. Ce morcellement intelligent complexifie la tâche des pirates tout en renforçant la résilience globale du système.

Éviter la sécurité par l’obscurité

Miser sur le mystère pour protéger un système, c’est comme verrouiller une porte avec du scotch : ça ne tient pas. La sécurité par l’obscurité est donc une mauvaise pratique. En effet, la sécurité par le design repose sur des mécanismes éprouvés et transparents, non sur le camouflage des failles. Visez la robustesse, pas l’illusion, et basez votre stratégie sur des contrôles solides plutôt que sur le silence.

Faciliter la sécurité : Simplicité et efficacité

Un système sécurisé par le design doit également être simple à gérer et efficace. Et oui, personne ne veut d’une sécurité aussi complexe qu’un Rubik’s Cube. Pour qu’elle soit adoptée et respectée, elle doit être intuitive et intégrée naturellement aux processus. Optez pour des outils de gestion faciles à prendre en main, des mises à jour automatiques et des contrôles d’accès limpides. Plus c’est simple, mieux c’est utilisé.

Résoudre les problèmes de sécurité correctement

La résolution des problèmes de sécurité doit être abordée de manière systématique et réfléchie. Le “security by design” implique de corriger les failles de manière définitive. Parce que les rustines, ça dépanne, mais ça ne répare pas. Aborder les incidents avec une stratégie claire, c’est analyser la faille, la corriger définitivement et prévenir les récidives. Intégrez ces apprentissages dans votre processus de développement pour une sécurité qui évolue en permanence avec les menaces.

Et l’IA dans tout ca ?

L’IA en cybersécurité, c’est l’arme double tranchant ultime. Elle détecte les anomalies, anticipe les menaces et renforce les défenses, mais elle peut aussi générer des faux positifs ou être exploitée à des fins malveillantes. Une conception guidée par le principe de security by design, ne mettra pas en œuvre l’intelligence artificielle sur un coup de tête, mais en planifiant et alignant ce choix sur une stratégie de sécurité globale.

Par exemple, les modèles de machine learning utilisés pour détecter des comportements anormaux dans le trafic réseau permettent une identification précoce des menaces. Toutefois, ces technologies nécessitent une surveillance constante pour éviter les faux positifs et détecter de nouveaux types d’attaques.

Le débat sur l’IA en cybersécurité concerne non seulement la prévention, mais aussi la préparation et la réponse aux menaces, notamment face aux attaques utilisant l’IA, comme le phishing ou l’ingénierie sociale. Il est crucial que les défenses soient capables d’anticiper et neutraliser ces menaces intelligentes, tout en prenant en compte les enjeux stratégiques liés à l’utilisation malveillante de l’IA.

La sécurité par le design : un principe fondamental pour la cybersécurité

Toute personne envisageant une carrière dans la cybersécurité doit comprendre que le “security by design” est un principe fondamental qui permet de construire des systèmes robustes et résilients dès leur conception. En appliquant les grands principes de la cybersécurité dès les premières étapes de conception, on peut non seulement se protéger efficacement contre les menaces actuelles, mais aussi anticiper celles à venir. L’intégration proactive de la sécurité dans les processus de développement garantit une posture sécuritaire solide et pérenne, réduisant ainsi les risques et renforçant la confiance des utilisateurs et des partenaires.