La cybersécurité, autrefois domaine réservé aux experts en informatique, est devenue un enjeu majeur qui touche de nombreux de notre vie quotidienne. Avec l’essor des technologies numériques, la sécurité des informations, des infrastructures et des systèmes connectés est désormais une priorité pour les entreprises, les gouvernements, et même pour les citoyens ordinaires.

Face à cette réalité, il devient impératif de comprendre non seulement la nature de ces menaces, mais aussi leurs conséquences potentielles sur notre monde de plus en plus interconnecté.

C’est dans ce contexte que notre API Hour, intitulée « Un Cyber Pearl Harbor est-il possible ?« , a été organisée. Nous avons reçu Loïc Tregourès, responsable pédagogique de la session Souveraineté Numérique et Cybersécurité pour l’Institut des hautes études de défense nationale (IHEDN). L’objectif de cette API Hour était de répondre à cette question provocatrice en explorant les scénarios possibles d’une cyberattaque dévastatrice, qui pourrait avoir des conséquences comparables à celles de l’attaque surprise de Pearl Harbor en 1941.

Cet article vise à offrir une synthèse des points clés abordés lors de cet entretien, tout en fournissant une analyse approfondie des enjeux soulevés. Nous espérons ainsi contribuer à une meilleure compréhension de la cybersécurité, non seulement comme une question technique, mais comme un défi stratégique et sociétal de première importance.

Peur des cyberattaques, une fonction thérapeutique !

En 2012, Leon Panetta, ancien Secrétaire à la Défense des États-Unis, n’hésitait pas à exprimer ses craintes quant à ce qu’il devait appeler « un cyber Pearl Harbor » pour illustrer le danger imminent d’une attaque cybernétique majeure contre des infrastructures critiques. Selon Loïc, l’objectif de cette métaphore est double : d’une part, elle sert de thérapie de choc pour alerter les décideurs et les responsables politiques sur un danger sous-estimé ; d’autre part, elle vise à susciter une prise de conscience et une mobilisation accrue face aux risques cybernétiques.

Il précise :

À l’Institut des Hautes Études de Défense Nationale (IHEDN), nous constatons que malgré les leçons tirées des périodes critiques comme la pandémie de COVID-19, de nombreux acteurs, notamment les collectivités locales, les hôpitaux, et les PME, n’ont pas encore pleinement intégré la culture du risque cyber. Les grandes organisations sont conscientes des enjeux, mais la réalité sur le terrain montre que des collectivités comme le département de la Sarthe, par exemple, peinent encore à optimiser leur réponse après des attaques.

Il est crucial de comprendre que pour un décideur, souvent accaparé par la gestion quotidienne, les rapports détaillés ne sont pas toujours la meilleure méthode pour sensibiliser. La fiction, à travers des scénarios de crise ou des histoires captivantes, peut s’avérer plus efficace pour communiquer des risques complexes et obtenir l’adhésion nécessaire pour des mesures de sécurité renforcées.

Cybersécurité : focaliser sur les infrastructures critiques

Un autre aspect fondamental du concept de « Cyber Pearl Harbor » est la concentration sur les infrastructures critiques. La menace cyber est perçue comme ayant un potentiel systémique qui peut affecter gravement des éléments essentiels du fonctionnement d’un pays ou d’une organisation. Loïc a cité Susan Collins, représentante l’État du Maine au Sénat américain, qui a souligné ce point en comparant les infrastructures critiques à un « cyber 11 septembre », mettant en avant la nécessité de les traiter en priorité :

We cannot afford to wait for a “cyber September 11th” before our government finally realizes the importance of protecting our digital resources, limiting our vulnerabilities, and mitigating the consequences of penetrations of our networks.

Les crédits et les ressources doivent être alloués en conséquence pour protéger ces infrastructures. Un bon exemple est celui des États-Unis, où même des cibles apparemment non critiques comme les studios de cinéma, tels que Sony Pictures, peuvent être considérées comme des infrastructures critiques si elles sont attaquées. L’affaire Sony Pictures, attaquée par la Corée du Nord en 2015, illustre comment une définition large des infrastructures critiques peut justifier des réponses de sécurité plus robustes.

L’évolution des menaces cyber

Malgré la rhétorique alarmiste, les menaces cybernétiques ne se sont pas matérialisées à la hauteur des prédictions catastrophiques. Les révélations d’Edward Snowden ou les câbles de WikiLeaks, bien que significatives, n’ont pas été classées comme des « Cyber Pearl Harbor ». Ce contraste souligne que la métaphore du « Cyber Pearl Harbor » est parfois trop rigide et ne reflète pas toujours les réalités des cyberattaques contemporaines.

Les discussions actuelles sur des « Cyber Pearl Harbor en slow motion » montrent que les attaques cyber peuvent être graduelles et se déployer sur le long terme, ce qui contredit quelque peu l’idée d’un choc instantané. Cette contradiction rend la métaphore moins utile pour évaluer les menaces réelles et actuelles, comme le vol de données, l’espionnage industriel, et la désinformation.

Les réalités de la cybersécurité en 2024

Le débat sur les « Cyber Pearl Harbor » et la menace des infrastructures critiques est également marqué par une évolution dans la perception des menaces. De 1997 à 2008, l’accent était mis sur les catastrophes potentielles. Depuis 2008, la focalisation a évolué vers les menaces étatiques, les criminels, et les pertes économiques dues au vol de données. La France, bien que n’ayant pas encore atteint le niveau de maturité des États-Unis, a fait des progrès notables depuis la création de l’ANSSI (l’agence nationale pour la sécurité des systèmes d’information) en 2009.

Cependant, il est crucial de ne pas céder au catastrophisme. Les cyberattaques actuelles, comme celles subies par Colonial Pipeline, rappellent l’importance de protéger les infrastructures critiques tout en évitant une approche excessive. La National Cyber Strategy des États-Unis de 2023 indique un équilibre entre les cybermenaces classiques et celles liées à la numérisation croissante des infrastructures.

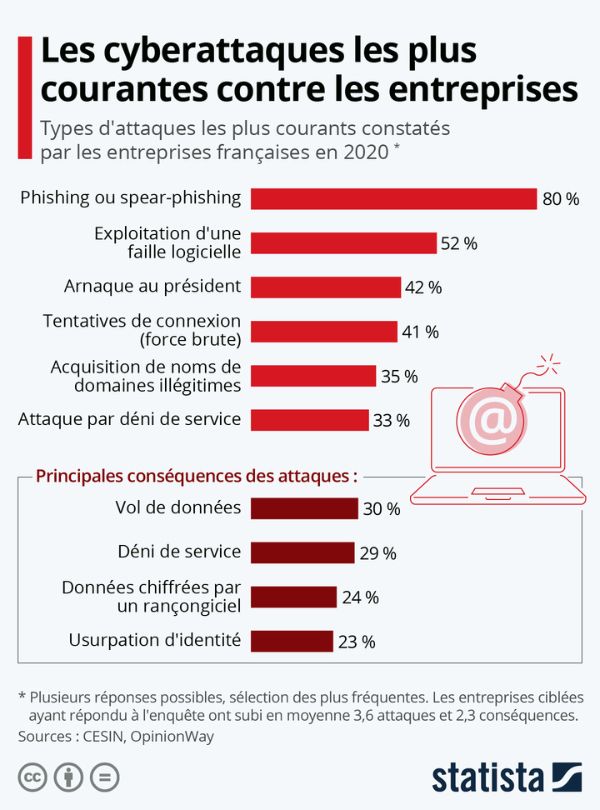

Infographie : les cyberattaques les plus courantes contre les entreprises françaises © Statista

Infographie : les cyberattaques les plus courantes contre les entreprises françaises © StatistaVers une nouvelle stratégie de cybersécurité

Selon Loïc, nos stratégies de cybersécurité doivent évoluer pour intégrer la complexité croissante des technologies. L’Internet des objets, le Cloud, et l’intelligence artificielle nécessitent une approche de « security by design« , où les concepteurs de produits numériques prennent en compte la cybersécurité dès la phase de conception.

Par ailleurs, les conflits modernes, comme celui en Ukraine, montrent que les cyberattaques sont des armes efficaces sous le seuil de la guerre, utilisées pour l’espionnage, le sabotage, et la subversion. Les contributions d’acteurs privés comme Microsoft et SpaceX soulignent l’importance des partenariats dans la défense contre les cybermenaces.

Une cybersécurité collective ?

Pour conclure son intervention, Loïc souligne que la cybersécurité est un défi collectif qui nécessite une collaboration accrue entre les secteurs public, privé, et la société civile. Il est crucial de changer les mentalités et d’encourager une plus grande transparence pour permettre une meilleure remontée des informations sur les cyberattaques. Les entreprises, particulièrement les PME, doivent reconnaître leur vulnérabilité et investir dans la cybersécurité.

Enfin, la dépendance technologique croissante pose des questions importantes sur la souveraineté numérique. Des réflexions approfondies sont nécessaires pour développer des capacités souveraines et éviter une dépendance excessive vis-à-vis des grandes entreprises technologiques.

En somme, la question de savoir si un « Cyber Pearl Harbor » est possible reste ouverte. La cybersécurité continue d’évoluer, et il est vital de rester vigilant tout en abordant les menaces avec une perspective équilibrée et fondée sur des faits observables.

Bibliographie :

Panetta, Leon.

Worthy Fights : A Memoir of Leadership in War and Peace. Penguin Press, 2014.

(L’autobiographie de Leon Panetta, qui inclut ses réflexions sur la cybersécurité et les défis rencontrés lors de son mandat en tant que Secrétaire à la Défense des États-Unis.)

Snowden, Edward.

Permanent Record. Metropolitan Books, 2019.

Le livre d’Edward Snowden où il détaille ses révélations sur la surveillance de masse, qui sont cruciales pour comprendre le contexte moderne de la cybersécurité.

Clarke, Richard A., et Robert K. Knake.

Cyber War: The Next Threat to National Security and What to Do About It. Ecco, 2010.

Un ouvrage influent sur la guerre cybernétique, qui explore la possibilité d’un « Cyber Pearl Harbor » et les menaces croissantes dans ce domaine.

Singer, P. W., et Allan Friedman.

Cybersecurity and Cyberwar: What Everyone Needs to Know. Oxford University Press, 2014.

Un livre accessible qui explique les fondamentaux de la cybersécurité et de la guerre cybernétique.

Kaplan, Fred.

Dark Territory : The Secret History of Cyber War. Simon & Schuster, 2016.

Une histoire des cyber conflits et de la manière dont les gouvernements et les entreprises ont réagi aux menaces cyber.

Rid, Thomas.

Rise of the Machines : A Cybernetic History. W. W. Norton & Company, 2016.

Un livre qui explore l’histoire de la cybernétique et ses implications pour la guerre et la sécurité modernes.

Clarke, Richard A.

Warnings : Finding Cassandras to Stop Catastrophes. Ecco, 2017.

Cet ouvrage discute des avertissements ignorés dans divers domaines, y compris la cybersécurité, qui auraient pu éviter des catastrophes.

Baker, Stewart.

Skating on Stilts: Why We Aren’t Stopping Tomorrow’s Terrorism. Hoover Institution Press, 2010.

Bien que principalement axé sur la lutte contre le terrorisme, ce livre aborde également les défis cybernétiques.

Schneier, Bruce.

Data and Goliath : The Hidden Battles to Collect Your Data and Control Your World. W. W. Norton & Company, 2015.

Un ouvrage crucial pour comprendre les enjeux de la protection des données et les menaces à la vie privée dans le contexte cybernétique.

Singer, P. W., et Emerson T. Brooking.

LikeWar : The Weaponization of Social Media. Eamon Dolan/Houghton Mifflin Harcourt, 2018.

Un livre sur la manière dont les médias sociaux sont utilisés comme une arme dans les conflits modernes, y compris dans les cyber-guerres.